Today we tried to upgrade to the new VMware vCenter 6.5U1. Unfortunately the installer failed with error code 3010. It

technical and business related background information about disruptive technologies in IT

Today we tried to upgrade to the new VMware vCenter 6.5U1. Unfortunately the installer failed with error code 3010. It

Webroot, der Marktführer in  Sachen Endpoint- und Network Security, und Threat Intelligence, startet das Webroot Zeritifizierungsprogramm. Inhalte, wie Unterscheidungsmerkmale, Deployment

GDPR und Datenspeicherung Die EU General Data Protection Regulation (GDPR) ist die Regelung, um den Datenschutz für Bürger in der

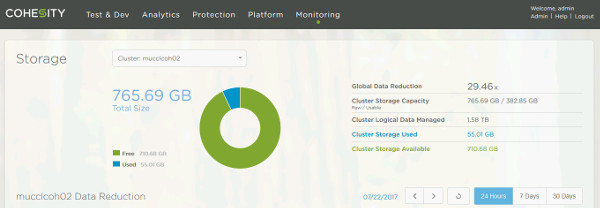

Exponentielles Datenwachstum und und ein ansteigender Bedarf an Private- und Hybrid-Cloud Storage bringen die objektbasierte Storage-Technologie in Richtung Mainstream. Anwendungen

Webroot SecureAnywhere Business Endpoint Protection Overview The Global Site Manager console is designed to make managing multiple sites easier. At