Bisher genutzte Standard Security Lösungen in Unternehmen sind ein guter Anfang um das Unternehmen sicher gegen Angriffe von außen (und innen) zu machen. Doch in der heutigen Zeit muss man weiter denken! Kontextbasierte Sicherheit ist hier die Lösung um Ihr Securitykonzept auf die nächste Stufe zu heben.

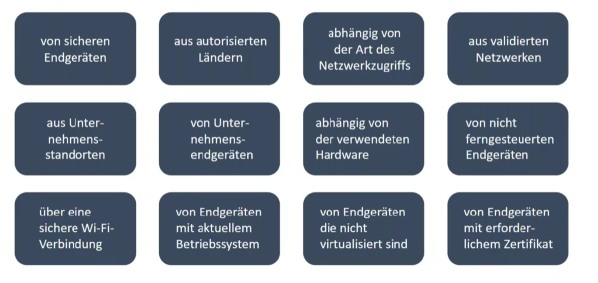

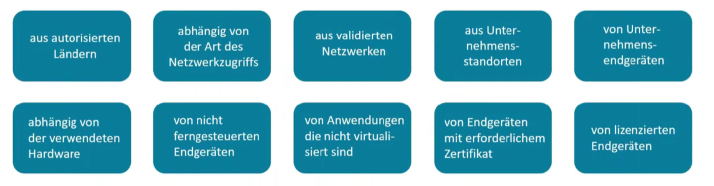

Was ist kontextbasierte Sicherheit? Kurz erklärt können diverse Einstellungen vollautomatisch in Echtzeit vorgenommen werden, die einer vorab definierten Abfrage von Tatsachen des Devices zugrunde legen. Die Kontextabfragen können in schier unbegrenzter Vielzahl selbst von den Admins konfiguriert, und auch nach Personengruppen definiert werden. Und dies für die unterstützten Plattformen AWS, Citrix, IGEL, Azure, VMware Horizon View, Microsoft AD.

Nehmen wir den Fall der KKH – Kaufmännische Krankenkasse – eine der größten Deutschen Krankenkassen. Die Anforderung im Umgang mit den personenbezogenen Gesundheitsdaten der Versicherten sind entsprechend hoch. Um stets den optimalen Sicherheitsstandard zu gewährleisten, die Systemzugänge der lokalen Administratoren maximal zu schützen und Telearbeit (Home-Office-Tätigkeit) so einfach wie möglich zu gestalten machte man sich auf die Suche nach einer passenden Softwarelösung. Um Benutzer mit erhöhten Privilegien besser abzusichern und den generellen Umgang mit USB-Sticks oder DVDs, nach gewissen Vorgaben zu beschränken, musste ein System eingeführt werden, das flexibel and die unterschiedlichsten Anforderungen anpassbar ist.

Kontextbasierte Zugriffssteuerung

- Zugriff auf VDI kann basierend auf dem Kontext des Endgerätes erlaubt oder unterbrochen werden.

- Egal, ob Zugriff innerhalb oder außerhalb des Firmennetzwerkes erfolgt.

- Die Steuerung erfolgt beim anmelden/wieder verbinden der Sitzung transparent

- Während der Sitzung kann auf Kontextveränderungen des Geräts reagiert werden.

- In Double-Hop-Szenarien ist der Kontext des Endgerätes ebenfalls in weiteren VDI Sitzungen automatisch verfügbar.

Weiter sollten die neu aufkommenden Sicherheitsbedarfe, die das Thema Home-Office mit sich bringt abgedeckt werden. Hier galt es den Zugang, durch die Überprüfung der Aktualität und das Vorhandensein diverser Sicherheitsfeatures auf den sich einwählenden Endgeräten, abzusichern. Betroffen von dieser Situation waren ca. 3.200 Benutzer in den Servicestellen und im Home-Office, sowie etwa 800 Büroplätze der Hauptverwaltung.

„Das ausschlaggebende Argument für deviceTRUST war, die nahtlose Integration in die bestehende Infrastruktur. Die Tatsache, dass man unmittelbar über das Active Directory gehen konnte, war für uns entscheidend, denn es eröffnete uns interessante Optionen“, erinnert sich Dominik Kletke, verantwortlich bei der KKH für IT-Infrastruktur & Architektur. So kam es, dass er als Verantwortlicher für die Einführung gemeinsam mit den Kollegen, die das Active Directory und Citrix betreuen, in einer konzertierten Aktion, deviceTRUST implementierte. Zunächst wurden knapp 800 Fat Clients und über 200 Notebooks damit ausgestattet. Nach und nach erfolgte der Rollout über Citrix, so dass rasch alle Geräte der über 4.000 Mitarbeiter über deviceTRUST abgesichert wurden.

Kontextbasierte Benutzererfahrung / Management von Richtlinien

- Das Verhalten und die verfügbaren Unternehmensressourcen der VDI-Umgebung können basierend auf dem Kontext des Endgerätes angepasst werden.

Seither können diese über einen sicheren Datenzugang auf alle für sie relevanten Ressourcen zugreifen. Das funktioniert, indem von deviceTRUST die kontextbezogenen Informationen zusammengeführt und auf den neuesten Stand gebracht werden – sowohl lokal als auch remote. Über eine Zwei-Faktor-Authentifizierung (Hardware- und Software-Token) können die KKH-Mitarbeiter schnell, bequem und sicher auf alles, was sie für ein produktives Arbeiten benötigen, zugreifen. Dominik Kletke: „deviceTRUST hat uns geholfen, die Sicherheitsanforderungen, die das hybride Arbeiten mit sich bringt, zu erfüllen. Unsere Split-Organisation funktioniert bestens. So sind wir für die Zukunft gerüstet, denn die Telearbeit soll auch nach der Pandemie fester Bestandteil bleiben.“

Kontextbasierte Anwendungssteuerung

- Der Zugriff auf einzelne Anwendungen innerhalb der VDI Umgebung kann basierend auf dem Kontext des Endgerätes erlaubt oder unterbrochen werden.

- Die Steuerung erfolgt beim anmelden/wiederverbinden der Sitzung transparent

- Wenn beim Wiederverbinden der Benutzersitzung eine noch laufende Anwendung nicht mehr erlaubt ist, kann diese beendet werden.

Neben dem Senken der Risiken und der vollumfänglichen Integration ist es erfreulich, dass auch das Feedback der Anwender zu deviceTRUST gut ist. Die Administratoren begrüßen es, dass sie durch die Monitoring-Möglichkeiten und das Event-Logging frühzeitiger auf etwaige Probleme reagieren können. Sie gehen außerdem davon aus, dass langfristig die Supportanfragen nachlassen werden, da sich Fehler zunehmend im Vorfeld verhindern lassen. Die Anwender wiederum sind froh, dass sie sich hinsichtlich der Datensicherheit keine Sorgen machen müssen. Da ihnen das System im Gefahrenfall einen entsprechenden Warnhinweis gibt, können sie potenzielle Cyberattacken aktiv verhindern. „Die Mitarbeiter freuen sich über ein Sicherheitssystem wie deviceTRUST und den damit einhergehenden Schutz der sensiblen Daten“, berichtet Kletke über das positive Feedback zu deviceTRUST. Er kann sich sogar vorstellen, dass die Mehrwerte und Effekte so weitreichend sind, dass sich langfristig alte Lösungen einsparen lassen.

„Ich kann deviceTRUST anderen Unternehmen nur wärmstens empfehlen, nicht zuletzt aufgrund unserer positiven Erfahrung. Jeder, der digitale Arbeitsplätze betreibt, sollte in meinen Augen deviceTRUST nutzen, denn es ist eine Investition, die sich lohnt.“ sagt Kletke voller Überzeugung.

An diesem Kundenszenario ist deutlich zu erkennen, dass Unternehmen, die auf deviceTrust setzen, flexibler auf die Anforderungen reagieren können, und kontextbezogene Sicherheitsrichtlinien helfen werden, die Sicherheit deutlich zu erhöhen.

Bei Fragen kommen Sie gerne auf uns zu.

In einem weiteren Blog haben wir diverse Use Cases mit deren Anforderungen und den Lösungen aufgearbeitet.

Hier wird spezifisch auf folgende Bereiche eingegangen:

- Home Office

- Externe Partner

- License Compliance

- Location-aware Printing

- Silo Optimierung

- Compliance Check

- Bring Your Own Device (BYOD)

- Compliant Application Access

- Unauthorized USB Drives

- Compliant Backend Access

- Meetingroom (Änderungen der Referenzzeiten bei Präsentationen)

- Dynamic Policies

- Effiziente Endbenutzer-Computing-Lösungen: Ein Blick auf deviceTRUST, Liquit, Runecast, ControlUp und Tricerat - 28. September 2023

- Die Vorteile flexibler Finanzierungsmöglichkeiten für Softwarebeschaffung als Quest Managed Service Provider - 30. Juni 2023

- Runecast erweitert KI-gestützte Sicherheitskonformität auf TISAX-Standard für die deutsche Autoindustrie - 5. April 2023